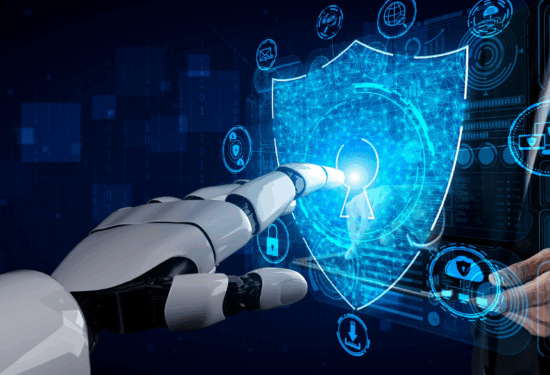

كيف يمكن أن تهدد أدوات الذكاء الاصطناعي على الأمن السيبراني؟

نظرًا لأن أدوات الذكاء الاصطناعي أصبحت أكثر تعقيدًا ، يمكن استخدامها لشن هجمات إلكترونية أكثر تعقيدًا ويصعب اكتشافها.

في هذه المقالة ، سوف نستكشف كيف يمكن لأدوات الذكاء الاصطناعي أن تهدد الأمن السيبراني وما هي التدابير التي يمكن اتخاذها للتخفيف من هذه التهديدات.

ينتشر اليوم مصطلح الذكاء الاصطناعي بكثرة الذي يعتبر من أهم المصطلحات في عصرنا الحالي، على الرغم من بدايته القديمة في خمسينات القرن الماضي.

و يعتمد الذكاء الاصطناعي على تطوير الأنظمة والتقنيات التي تساعد على إنجاز المهام التي تحتاج إلى ذكاء وتفكير مشابه للإنسان، ويعد ChatGPT حالياً من أشهر نماذج هذا الذكاء في يومنا هذا، والتي سببت اهتمام شعبي ودولي غير مسبوق خلال عام 2023.

لنتعرف في هذا المقال عليه وعلى تأثيراته على الأمن السيبراني.

ما هي أدوات الذكاء الاصطناعي؟

هي تقنية تعلم الآلة المسماة بالتعلم العميق لتوليد النصوص والردود المنطقية والمفهومة في المحادثات وتعتبر ChatGPT من أحد أبرز أدوات الذكاء الاصطناعي تم تطويرها من قبل شركة OpenAI.

يتم تدريب نموذج أدوات الذكاء الاصطناعي على كميات كبيرة من البيانات اللغوية للتعلم والتحسين المستمر، وعندما يتم تفعيلها في الحوارات، يمكن لأدوات الذكاء الاصطناعي إدراك محتوى الحوار وتوليد ردود ذات دلالة، وهو ما يجعله مفيداً في التفاعل مع البشر في مجالات مثل خدمة العملاء والتعليم، والإعلام، والتسويق، والتصميم والترجمة وغيرها من المجالات الاخرى.

ماهي آلية عمل أدوات الذكاء الاصطناعي؟

تعتمد آلية عمل أدوات الذكاء الاصطناعي AI على تدريبها على مجموعة كبيرة جداً من البيانات اللغوية، مثل الكتب والمقالات والمواقع الإلكترونية.

حيث يتعلم النموذج العلاقات اللغوية والنمطية في النصوص كما تم تدريب أدوات الذكاء الصناعي AI عن طريق إدخال النصوص الطويلة وتدريب النموذج على مهمة معينة، مثل مهمة التنبؤ بالكلمة التالية في النص.

عند تشغيل أدوات الذكاء الصناعي على نص معين، يتم تحويل النص إلى مجموعة من الأرقام والبيانات الرياضية التي يتعرف عليها النموذج، ويتم استخدام هذه الأرقام لتوليد النص الجديد باستخدام قواعد اللغة التي تعلمها النموذج خلال عملية التدريب، يمكن استخدام أدوات الذكاء الاصطناعي لإنشاء نصوص مختلفة مثل المقالات والشعر والروايات او حتى كتابة رسالة بريد الالكتروني.

تعد أدوات الذكاء الصناعي نموذجًا مفيدًا لعدد من الخدمات، مثل إعداد الخطط التسويقية والإجابة على أسئلة العملاء وإعداد المحتوى، وتستخدم بشكل واسع في المجالات المختلفة مثل التسويق الرقمي، والترجمة ، والتعلم الإلكتروني وحتى في إنتاج التعليق الصوتي وإعداد التصاميم وغيرها العديد من الخدمات.

وعلى الرغم من فوائدها إلا أنه يمكن استخدامها في أنشطة غير مشروعة تهدد الأمن السيبراني. لنتعرف على هذه التهديدات والمخاطر.

ما هي مخاطر استخدام أدوات الذكاء الاصطناعي على الأمن السيبراني؟

- الاختراق:

من الممكن أن يتم استغلال هذه التقنية في عمليات اختراق الأنظمة السيبرانية، وذلك بسبب العديد من العوامل التي قد تؤدي إلى تعرض هذه الأنظمة للخطر.

ومن بين الأسباب التي يمكن أن تؤدي إلى خطر الاختراق عن طريق الذكاء الاصطناعي في أدوات AI:

يمكن أن تتعرض تطبيقات الدردشة الآلية التي تستخدم أدوات الذكاء الصنعي للعديد من الثغرات الأمنية التي يمكن استغلالها من قبل المهاجمين للدخول إلى النظام والحصول على المعلومات الحساسة.

يمكن استخدام أدوات الذكاء الاصطناعي في إنشاء رسائل بريد الكترونية مزيفة وإجراءات احتيالية بمستوى عالي من الاحترافية، ويمكن استخدام هذه التقنية لإقناع المستخدمين بإعطاء معلومات حساسة مثل الأرقام السرية والبيانات المالية.

يمكن استخدام أدوات AI في إجراء عمليات الهندسة الاجتماعية، حيث يمكن للمهاجمين استخدام هذه التقنية للتلاعب بالمستخدمين والحصول على المعلومات الشخصية منهم.

- التصيد الصوتي:

يمكن استخدام أدوات الذكاء الصناعي في تعرف الأصوات، وهو ما يعرف باسم “التحريض الصوتي”، حيث يتم استخدام تلك التقنية في الغالب للحديث بأصوات مزيفة لإجراءات احتيالية.

- البرمجيات الخبيثة:

يمكن استخدام أدوات الذكاء الاصطناعي في إنشاء برامج خبيثة، حيث يمكن للمهاجمين استخدامها لذلك الغرض.

يمكن استخدامه لإنشاء رسائل بريد إلكتروني أو رسائل نصية متعددة الوسائط تبدو وكأنها من مصادر موثوقة وحقيقية، ويتم إقناع الضحايا بتزويدهم بمعلومات حساسة مثل تسجيل الدخول وكلمات المرور أو المعلومات المالية، وعندما يقوم الضحايا بتقديم هذه المعلومات، يمكن استخدامها في عمليات الاحتيال والاختراق.

- ومن الممكن أيضًا استخدام أدوات الذكاء الصناعي في إنشاء مواقع الكترونية مزيفة بطريقة احترافية، تبدو وكأنها من المواقع الموثوقة والحقيقية، ويتم استخدامها لجمع معلومات حساسة أو لتحميل برمجيات خبيثة على الأجهزة الخاصة بالضحايا.

- بالإضافة إلى ذلك، يمكن استخدام أدوات الذكاء الاصطناعي في إجراء عمليات الاحتيال المتعلقة بالتسويق، حيث يتم إنشاء إعلانات ومحتويات تسويقية مضللة تهدف إلى إقناع الأشخاص بشراء منتجات أو خدمات غير موثوق بها.

- الهجمات الإلكترونية الموجهة:

يمكن استخدام التقنيات الذكية مثل أدوات الذكاء الاصطناعي لتنفيذ هجمات موجهة على أهداف محددة، مثل الشركات والمؤسسات عن طريق:

- الحصول على معلومات حساسة:

يمكن استخدام أدوات الذكاء الاصطناعي لإيهام المستخدمين بأنه يتم جمع بيانات منهم لأغراض شرعية، مما يتيح للمهاجمين الحصول على معلومات حساسة عنهم واستخدامها في الهجمات المستقبلية.

- تجنب الكشف:

يمكن للمهاجمين استخدام أدوات الذكاء الاصطناعي للتواصل مع الضحايا دون الكشف عن هويتهم، مما يجعل من الصعب تحديد مصدر الهجوم والتحقق من صحة المعلومات التي تم تبادلها.

بعض المخاطر الأخرى لاستخدام أدوات AI:

- التمييز والتحيز:

يمكن أن يتم التحيز ضد فئات محددة من المستخدمين وتمنح المزيد من الفرص والامتيازات للفئات الأخرى.

- الأخطاء:

يمكن أن يؤدي استخدام أدوات الذكاء الاصطناعي إلى الأخطاء اللغوية والنحوية أو حتى وجود نسخة غير محدثة من المعلومات في الردود التي يقدمها. وقد يؤدي هذا الخطأ إلى سوء فهم المستخدمين وتوجيههم إلى إجراءات خاطئة وتقديم معلومات قديمة.

- التهديدات الجديدة:

قد يؤدي استخدام التقنيات الذكية إلى ظهور تهديدات جديدة في مجال الأمن السيبراني، حيث قد تصبح بعض الأنظمة الذكية عرضة للاختراق والاستغلال.

كيف يمكن تجنب أخطار أدوات AI على الأمن السيبراني؟

لتجنب هذه المخاطر، يجب على المستخدمين الحذر والانتباه عند التفاعل مع أي رسائل أو صفحات ويب مشبوهة، ويجب أن يتأكدوا دائمًا من المصدر قبل تقديم أي معلومات حساسة.

كما ينبغي على الشركات والمنظمات تطوير إجراءات وتقنيات أمنية قوية لحماية بيانات المستخدمين والتصدي لعمليات الاحتيال الإلكتروني المستخدمة لـأدوات الذكاء الاصطناعي.

الخلاصة:

يمكن أن يكون تأثير أدوات الذكاء الاصطناعي على الأمن السيبراني، إيجابيًا أو سلبيًا اعتمادًا على كيفية استخدام هذه التقنية. فعلى سبيل المثال، يمكن استخدامه بشكل إيجابي في التعليم والتدريب عن بعد، وفي تحسين تجربة خدمة العملاء، وتوفير إجابات سريعة وفعالة لهم، وفي تطوير التسويق الإلكتروني وترجمة النصوص من لغة إلى لغات أخرى، وفي تسهيل عمليات التصميم، والعديد من الاستخدامات المفيدة الأخرى. ويمكن أيضاً اكتشاف كثيرا من التهديدات الالكترونية عن طريق معالجة وتحليل ملايين من السجلات الأمنية والملفات الخبيثة و بيانات الشبكات.

ومن ناحية أخرى، فإن الاستخدامات السلبية لأدوات الذكاء الصناعي تكون عن طريق انتحال الشخصية، وإنشاء نصوص تحتوي على الإساءة والتحريض، وإنشاء نصوص احتيالية تؤدي إلى الخداع والضرر للمستخدمين.

وبالتالي، فإن الذكاء الاصطناعي يمثل تحديًا للأمن السيبراني، ومن المهم اتخاذ التدابير اللازمة للحد من التهديدات المحتملة والمحافظة على سلامة الأنظمة الحاسوبية والتقنية.

ويمكن للمنشآت تقديم برامج محاكاة التصيد لموظفيها لتقليل الهجمات الناجحة وتثقيفهم

وهذا ما نقدمه في شركة سيريبرا حيث توفر منتجات تقنية وتعمل على تطوير تقنيات حديثة للأمن السيبراني.

شارك المقال:

الأكثر زيارة

تسريب بيانات ضخم يكشف 183 مليون حساب بريد إلكتروني – ماذا حدث وما دلالته

تسريب بيانات ضخم يكشف 183 مليون حساب بريد إلكتروني – ماذا حدث وما دلالته ظهر تسريب بيانات ضخم في 28 أكتوبر 2025، حيث أكدت التقارير تعرض مئات الملايين من بيانات المستخدمين عبر الإنترنت. فيما يلي تحليل لأهم الحقائق حول هذا التسريب – بما في ذلك المصدر، الحجم، والتداعيات – ثم نوضح كيف يمكن لحلول الأمن السيبراني من Cerebra.sa المساعدة في منع أو التخفيف من هذه الحوادث مستقبلاً. نظرة عامة على تسريب البيانات بتاريخ 28 أكتوبر 2025 المصدر/الهدف: لم ينشأ التسريب من اختراق شركة واحدة، بل من مجموعة بيانات مسروقة تم جمعها بواسطة برامج خبيثة لسرقة المعلومات. قام المهاجمون بنشر برمجيات ...

29th أكتوبر 2025

أخطر 3 أنواع من التصيّد الإلكتروني وكيفية الوقاية منها في عام 2025

أخطر 3 أنواع من التصيّد الإلكتروني وكيفية الوقاية منها في عام 2025 التهديد المستمر للتصيّد الإلكتروني أصبحت أساليب التصيّد مثل التصيّد الموجّه (Spear Phishing)، والتصيّد عبر الرسائل النصية (Smishing)، وتصيّد كبار التنفيذيين (Whaling) أكثر تطورًا في عام 2025، مما يجعل من الصعب التمييز بين الرسائل الحقيقية والاحتيالية. يستعرض هذا الدليل أخطر أنواع التصيّد ويوضح كيفية التعرف عليها والوقاية منها قبل أن تُسبب ضررًا.الرسالة التوعوية من الهيئة الوطنية للأمن السيبراني (NCA) تؤكد أهمية التوقف والتفكير قبل التفاعل مع أي رسالة مشبوهة:“توقف 5 ثوانٍ… واحمِ فضاءك السيبراني.” ما هو التصيّد الإلكتروني؟ التصيّد هو هجوم إلكتروني يتنكر فيه المهاجمون كمؤسسات موثوقة — مثل ...

5th أغسطس 2025

5 فوائد لاستخدام الذكاء الاصطناعي في الأمن السيبراني

استخدام الذكاء الاصطناعي في الأمن السيبراني الخطوة المهمة للتقدم في مستوى حماية البنية التحتية لتكنولوجيا المعلومات لمنشأتك هي استخدام الذكاء الاصطناعي. فقد كشفت الدراسات أن الذكاء الاصطناعي سيعزز الحاجز الفاصل بين أنظمتك والتهديدات الإلكترونية. وفقًا لتقرير من شركة IBM ارتفع متوسط التكلفة الإجمالية لاختراق البيانات من 3.86 مليون دولار إلى 4.24 مليون دولار في عام 2021. وأصبح مجرمو الإنترنت أكثر خبره وتقدمًا في هجماتهم مما أدى إلى هذا الارتفاع الكبير. بالإضافة الى تركيز المجرمين على شن هجمات تصيد ضد العامل البشري للمنشأة والتي تسبب في 14٪ من الاختراقات الإلكترونية الناجحة في عام 2021. مع التقدم في وسائل الهجمات الإلكترونية، تبحث ...

1st أغسطس 2025

6 مزايا للتسويق عبر الرسائل القصيرة (SMS)

مزايا التسويق عبر الرسائل القصيرة (SMS) تبحث العديد من الشركات عن أفصل الطرق للتفاعل مع عملاء جدد وجذبهم للوصول إلى جمهور أوسع. وللقيام بذلك، يعتبر التواصل المباشر هو الأساس مثل التواصل عبر الرسائل القصيرة (SMS) هناك العديد من الطرق التي يمكن للشركات من خلالها أن تتواصل مع جمهورها، إما عن طريق البريد الإلكتروني أو وسائل التواصل الاجتماعي أو الإعلانات، ولكن الطريقة التسويقية الأكثر فائدة – والتي غالبًا ما يتم تجاهلها – هي الرسائل النصية القصيرة (SMS). تُستخدم الرسائل القصيرة عادةً للتواصل الشخصي لكنها أثبتت فعلاً أنها وسيلة تسويق مهمة تساعد على تعزيز الأعمال التجارية في مجتمع اليوم المبني على الهاتف ...

30th يوليو 2025

المصادقة المتعددة العوامل (MFA) هي جدار الحماية الجديد

المصادقة المتعددة العوامل (MFA) هي جدار الحماية الجديد مقدمة: إن المصادقة المتعددة العوامل MFA ليست مفهومًا جديدًا حيث إنها كانت متواجدة منذ فترة، فقد أصبحت رائجة جدا مع ظهور الأجهزة المحمولة. ففي السنين الماضية كان الأمن السيبراني (والذي كان يطلق عليه بأمن تكنلوجيا المعلومات أو أمن المعلومات) عبارة عن اسم مستخدم وكلمة مرور فقط. وإذا سألت أي شخص سيقول لك لدي اسم مستخدم وكلمة مرور، إذًا أنا بأمان حيث إنه لم يكن استخدام شبكة الانترنت كثيرًا في تلك الأيام. ومع مرور الوقت أدركوا الناس بأن كلمة المرور وحدها ليست كافية لحماية أصولهم الرقمية ولذلك ازدهرت برامج مكافحة الفيروسات بحيث رأينا ...

20th يوليو 2025

ما هي المصادقة متعددة العوامل (MFA)؟ وما هو دورها في الحماية؟

ما هي المصادقة متعددة العوامل (MFA)؟ وما هو دورها في الحماية؟ مع تزايد عدد التهديدات الإلكترونية، تحتاج المنشآت إلى استيعاب الحاجة إلى تطوير نظام للأمن السيبراني. الهدف الموحد هو حماية شبكة المنشاة من أي تهديدات خارجية أو داخلية، خاصة مع إضافة العمل عن بُعد الناتج عن جائحة COVID-19 وزيادة هجمات التصيد المتعلقة في المعاملات المالية والتجارة الإلكترونية. لذلك كان لابد من ظهور المصادقة متعددة العوامل، لأن الاعتماد فقط على أسماء المستخدمين وكلمات المرور لتأمين الوصول للبيانات هو أمر قديم، حيث إن 61٪ من هجمات الاختراق لبيانات المنشآت كانت بسبب استخدام المجرم بيانات اعتماد الموظفين المسروقة. فالأساليب التقليدية ليس لديها القدرة ...

15th يوليو 2025

ثورة الذكاء الاصطناعي في الأمن السيبراني: جبهة جديدة للدفاع

ثورة الذكاء الاصطناعي في الأمن السيبراني: جبهة جديدة للدفاع يشهد الذكاء الاصطناعي (AI)، خصيصاً مع بروز الذكاء الاصطناعي التوليدي (GenAI) تطورًا متسارعًا يعيد تشكيل مختلف الصناعات، ولا يُستثنى من ذلك مجال الأمن السيبراني. ومع ازدياد التهديدات السيبرانية من حيث التعقيد والنطاق، يبرز الذكاء الاصطناعي كحليف قوي، يقدّم حلولًا مبتكرة لحماية الأصول الرقمية والبنية التحتية. ونحن في شركة سيريبرا نستعرض كيف يُعيد الذكاء الاصطناعي تشكيل مشهد الأمن السيبراني — بدءًا من تعزيز اكتشاف التهديدات، وصولًا إلى أتمتة آليات الاستجابة — مع تسليط الضوء على الدور الحيوي الذي يؤديه في بناء دفاعات مرنة أمام مشهد تهديدات دائمة التغير. اكتشاف التهديدات والوقاية ...

6th يوليو 2025

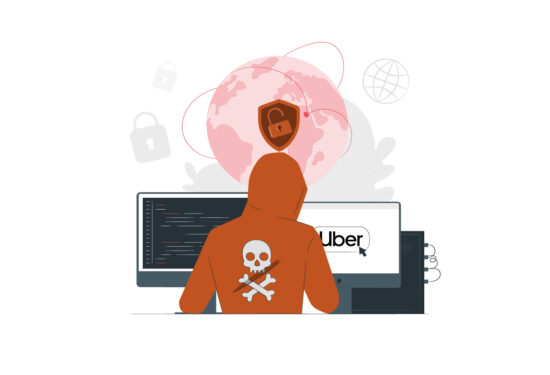

شركة اوبر تتعرض للاختراق من قبل مراهق يبلغ 18 عاماً

شركة اوبر تتعرض للاختراق من قبل مراهق يبلغ 18 عاماً تعرضت شركة اوبر لهجوم إلكتروني مؤخرًا حيث تمكن مجرم يبلغ من العمر 18 عامًا من الوصول إلى أنظمة الشركة من خلال شن هجوم هندسة اجتماعية ناجحة على أحد الموظفين. فقد استخدم المجرم بيانات اعتماد مسروقة لموظف لشن عليه هجمة MFA Fatigue . هذا النوع من الهجمات الإلكترونية هو عندما يتلقى فيه الضحية طلبات المصادقة متعددة العوامل بشكل متكرر على تطبيقه الخاص حتى تصل الى مرحلة الازعاج مما قد يؤدي قبول الضحية الطلب المرسل لكي يوقفها. أرسل المجرم العديد من طلبات الـ MFA إلى الموظف لأكثر من ساعة وذلك بعد ما استخدم ...

15th يونيو 2025

المصادقة البيومترية: هل هو البديل الموثوق؟

المصادقة البيومترية: هل هو البديل الموثوق؟ يعود تاريخ المصادقة البيومترية المستخدمة كأداة مصادقة إلى القرن التاسع عشر. تم استخدامه لأول مرة من قبل الفرنسيين للتعرف على المجرمين من خلال بصمات أصابعهم ، والتي لاحقًا قام مفوض الشرطة الإنجليزي ، إدوارد هنري ، بتطوير نظام تصنيف هنري”HCS” .لقد كان نظامًا يعتمد على بصمات الأصابع لتحديد الأشخاص الذين حوكموا بجرائم، وكانت هي الطريقة الرئيسية للتصنيف استخدمتها الشرطة خلال القرن العشرين. مع استمرار السنوات، تم استخدام سمات بيولوجية جديدة في المصادقة البيومترية والتي تحل محل الطرق التقليدية.أي اختراع يتم تقديمه في العالم السيبراني لا يخلو من العيوب ، فلا يوجد شيء آمن بنسبة ...

10th يونيو 2025