المدونة

دليل الحفاظ على السلامة الرقمية للأطفال

حافظ على سلامة أطفالك في العالم الرقمي مرحبًا، جميعاً، الآباء والامهات وكل من هو مهتم برفاهية أطفالنا الصغار في هذا العالم الرقمي. سنتحدث اليوم عن موضوع بالغ الأهمية: ألا وهو السلامة الرقمية للأطفال. حيث تعدّ سلامة أطفالنا في العالم الرقمي مسؤولية تقع على عاتقنا جميعًا، كآباء ومعلمين ومجتمع. نعم، يمكن أن يكون الإنترنت مكانًا خطراً للغاية بالنسبة لأطفالنا الصغار خاصة مع انتشار عمليات التصيد الإلكتروني. لذا، دعونا نتعمق ونقدم لكم في هذا المقال الشامل، دليلًا شاملاً حول السلامة الرقمية للأطفال، التي يحتاج كل أب وأم الانتباه إليها: مخاطر الإنترنت للأطفال: تحول الإنترنت إلى جزء كبير من حياة أطفالنا. أعني، جديًا، ...

إقرأ المزيد

هل يمكن أن يتم اختراقك عن طريق Slack؟

هل يمكن أن يتم اختراقك عن طريق Slack؟ زاد استخدام منصات التعاون والتواصل مثل Microsoft Teams و Slack بشكل كبير، حيث أصبح يستخدمها ما يقرب 80% من الموظفين في المؤسسات. وقد صممت هذه المنصات لتكون مريحة وسهلة الإدارة للمحادثات اليومية للمؤسسات. ولكن ما يجعلها سهلة ومريحة هو أيضاً ما يجعلها عرضة للخطر وللهجمات السيبرانية، ففي عام 2021، تم اختراق 780 جيجابايت من شركة الألعاب المعروفة Electronic Arts (EA) عن طريق برنامج Slack! وفي نفس العام، تم استغلال ثغرة أمنية في برنامج Microsoft Teams لشن هجوم سيبراني واسع النطاق على العديد من المؤسسات والشركات في أنحاء العالم، مما أدى ...

إقرأ المزيد

نصائح للمحافظة على امنك السيبراني خلال السفر

وداعاً للقلق! رحلة آمنة في العالم الرقمي في ظل التطورات المتسارعة التي يشهدها العالم الرقمي، يزداد اعتمادنا على تقنيات الاتصال الحديثة خلال رحلاتنا. ومما لا شك فيه أن تجربة السفر دائماً ما تكون من أجمل التجارب وأكثرها سروراً، ولكنها قد تتسبب في مجموعة من المخاطر خاصة عندما يتعلق الأمر بالأمن السيبراني. فقد يتعرض المسافرون للتصيد الإلكتروني والاحتيال والتجسس على شبكات الواي فاي المفتوحة، وسرقة بياناتهم الخاصة مما قد يجعل رحلتهم مليئة بالقلق والتوتر. ومع تزايد انتشار التهديدات السيبرانية، يصبح من الضروري أن يتبع المسافرون بعض التعليمات لحماية أجهزتهم وبياناتهم أثناء السفر بدءاً من تأمين اتصالات ( Wi-Fi) وحتى ...

إقرأ المزيد

Push Authentication : عصر جديد في التحقق من الهوية متعدد العناصر

وداعاً لكلمات المرور و رموز التحقق! تعرف على تقنية الـ Push Authentication من السهل أن تتعرض كلمة المرور الخاصة بك إلى الاختراق من خلال هجمات التصيد الإلكتروني، حتى وإن كانت تتوافق مع معايير الأمن السيبراني لكلمات المرور القوية وحتى لو كانت صعبت التوقع لذلك لا بد لنا أن نتعرف على تقنية Push Authentication. قد يوصيك البعض بأنه يجب عليك استخدام تقنية المصادقة متعددة العوامل او كما تسمى بتقنية التحقق من الهوية متعدد العناصرMulti-Factor Authentication (MFA)) لزيادة الأمان الخاص بك. والتي تعرف على أنها، عملية تسجيل الدخول إلى حسابك من خلال خطوات متعددة. حيث تتطلب منك إدخال معلومات أكثر وليس كلمة ...

إقرأ المزيد

الفرق بين هجمات التصيد الاحتيالي

الفرق بين هجمات التصيد الاحتيالي يعد التصيد الاحتيالي من أخطر الهجمات الإلكترونية التي يستخدمها المجرمون لسرقة المعلومات الشخصية والمالية للأفراد والشركات. ومع استخدام الإنترنت والتقنية في حياتنا بشكل يومي، تزداد الهجمات التي تستهدف الأفراد والمؤسسات. تتضمن هجمات التصيد الاحتيالي استخدام الخدع والأساليب الاحتيالية لإيهام الأفراد بأنهم يتفاعلون مع جهة موثوقة وغير مشبوهة، مثل: البنوك، شركات البريد الإلكتروني، أو حتى مواقع التواصل الاجتماعي. فما هو الفرق بين هجمات التصيد الاحتيالي؟ وكيف يمكن للأفراد والمؤسسات حماية أنفسهم من هذه الهجمات؟ هذا ما سنتحدث عنه في هذا المقال. ماهي أشهر أنواع التصيد الاحتيالي؟ من أشهر أنواع التصيد الاحتيالية التالي: التصيد الاحتيالي من ...

إقرأ المزيد

مفهوم التصيد الصوتي

التصيد الصوتي: الخدعة الصوتية الخفية لا تقع في شبكتها في عصر التقنيات الرقمية، تتطور فيه أساليب الاحتيال بسرعة، ومن بين هذه الأساليب الخبيثة، يبرز التصيد الصوتي كأداة فعالة يستخدمها المحتالون لاستدراج الأفراد والتلاعب بهم عن طريق المكالمات الهاتفية. في هذا المقال الشامل، سنتعرف على معنى التصيد عبر الصوت، والمخاطر المرتبطة به، والطرق الفعالة لحماية نفسك من هذه الهجمات الخبيثة ما هو التصيد الصوتي؟ يشير إلى الممارسة الاحتيالية لاستخدام خدمات الهاتف لخداع الأفراد وتصيدهم لاستخراج المعلومات الشخصية والمالية منهم. غالبًا ما يتنكر المحتالون بأنهم منظمات موثوقة أو أشخاص ذوي مصداقية لكسب ثقة ضحاياهم، من خلال توظيف تقنيات الهندسة الاجتماعية ...

إقرأ المزيد

كيف يمكن أن تهدد أدوات الذكاء الاصطناعي الأمن السيبراني

كيف يمكن أن تهدد أدوات الذكاء الاصطناعي على الأمن السيبراني؟ نظرًا لأن أدوات الذكاء الاصطناعي أصبحت أكثر تعقيدًا ، يمكن استخدامها لشن هجمات إلكترونية أكثر تعقيدًا ويصعب اكتشافها. في هذه المقالة ، سوف نستكشف كيف يمكن لأدوات الذكاء الاصطناعي أن تهدد الأمن السيبراني وما هي التدابير التي يمكن اتخاذها للتخفيف من هذه التهديدات. ينتشر اليوم مصطلح الذكاء الاصطناعي بكثرة الذي يعتبر من أهم المصطلحات في عصرنا الحالي، على الرغم من بدايته القديمة في خمسينات القرن الماضي. و يعتمد الذكاء الاصطناعي على تطوير الأنظمة والتقنيات التي تساعد على إنجاز المهام التي تحتاج إلى ذكاء وتفكير مشابه للإنسان، ويعد ChatGPT حالياً ...

إقرأ المزيد

مشاركة سيريبرا في GISEC 2023

مشاركة سيريبرا في GISEC 2023 gisec 2023 يسعدنا أن نعلن مشاركتنا في معرضGISEC 2023 ونود منكم زيارتنا. تسرنا زيارتكم لجناحنا رقم SP62 في قاعة رقم 4 في مركز دبي التجاري العالمي في الفترة من 14 إلى 16 مارس. Global GISEC هي ساحة التجمع الرائدة لمجتمع الأمن السيبراني في جميع أنحاء العالم. تجتمع كبار شركات الأمن السيبراني من 40 دولة ومدراء أمن المعلومات من الشركات الكبرى في جميع أنحاء الشرق الأوسط وإفريقيا وآسيا وكبار الشخصيات الحكومية والقادة السيبرانيين والمبتكرين الإقليميين والدوليين والخبراء العالميين لقيادة تحولات الأمن السيبراني بشكل حاسم عبر القطاعات والدول. يمكن القول بأنه سيتم تنظيم المعرض على غرار الأحداث ...

إقرأ المزيد

6 نصائح للحصول على كلمة مرور قوية

6 نصائح للحصول على كلمة مرور قوية في عصرنا الحالي، تكمن أهمية كلمة الحصول على كلمة مرور قوية في العديد من الجوانب المختلفة، بحيث تساعد كلمات المرور القوية في حماية الحسابات والمعلومات الشخصية الحساسة من الاختراقات السيبرانية والعديد من الفوائد سنتعرف على أهمها فوائد كلمات المرور القوية 1- الحماية من الاختراقات السيبرانية: تساعد كلمات المرور القوية في حماية الحسابات والمعلومات الشخصية الحساسة من الاختراقات السيبرانية. فعندما تكون كلمة المرور ضعيفة وسهلة التخمين، يمكن للمخترقين الدخول إلى الحسابات والحصول على المعلومات الشخصية والمالية. 2- الحماية من الاحتيال والتزوير: تمنع كلمات المرور القوية الأشخاص الذين يحاولون اختراق الحسابات لغرض الاحتيال أو التزوير، ...

إقرأ المزيد

مشاركة LinQ2 في منتدى التقنية الرقمية 2022 لمنتجات التقنية المحلية

يسعدنا أن نعلن أن منتجنا LinQ2 قد تم اختياره للمشاركة في منتدى التقنية الرقمية السنوي لهيئة الاتصالات وتقنية المعلومات، بالإضافة إلى ترشيحه لجائزة أفضل منتج تقني. شعار منتدى هذا العام هو “تمكين المنتجات التقنية المحلية“. برزت إنجازات منتجنا LinQ2 إلى هيئة الاتصالات وتقنية المعلومات (CITC) وذلك يدل على نجاح مبادراتنا وجهودنا في تحقيق أفضل النتائج في عالم بوابة الرسائل والإشعارات. يقوم LinQ2 بإرسال أكثر من ٨ مليار رسالة سنوياً إلى ملايين المستخدمين عبر التطبيقات والأنظمة المختلفة لعملائنا بسلاسة وأمان، بالإضافة إلى القدرة على الاندماج مع القنوات وخيارات الاتصال المختلفة. نحن في Cerebra نسعى باستمرار لنصبح من رواد تطوير البرامج التقنية ...

إقرأ المزيد

شركة اوبر تتعرض للاختراق من قبل مراهق يبلغ 18 عاماً

شركة اوبر تتعرض للاختراق من قبل مراهق يبلغ 18 عاماً تعرضت شركة اوبر لهجوم إلكتروني مؤخرًا حيث تمكن مجرم يبلغ من العمر 18 عامًا من الوصول إلى أنظمة الشركة من خلال شن هجوم هندسة اجتماعية ناجحة على أحد الموظفين. فقد استخدم المجرم بيانات اعتماد مسروقة لموظف لشن عليه هجمة MFA Fatigue . هذا النوع من الهجمات الإلكترونية هو عندما يتلقى فيه الضحية طلبات المصادقة متعددة العوامل بشكل متكرر على تطبيقه الخاص حتى تصل الى مرحلة الازعاج مما قد يؤدي قبول الضحية الطلب المرسل لكي يوقفها. أرسل المجرم العديد من طلبات الـ MFA إلى الموظف لأكثر من ساعة وذلك بعد ما استخدم ...

إقرأ المزيد

ما هي المصادقة متعددة العوامل (MFA)؟ وما هو دورها في الحماية؟

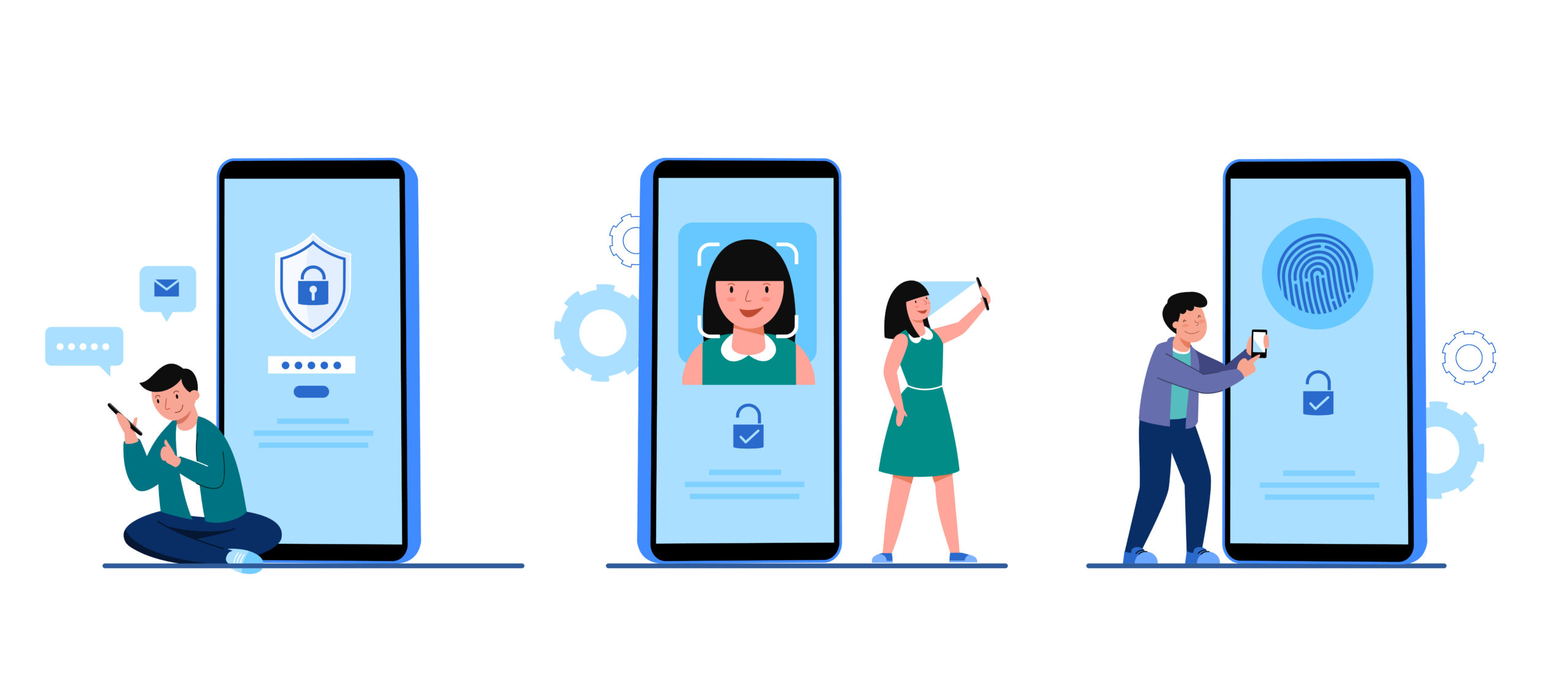

ما هي المصادقة متعددة العوامل (MFA)؟ وما هو دورها في الحماية؟ مع تزايد عدد التهديدات الإلكترونية، تحتاج المنشآت إلى استيعاب الحاجة إلى تطوير نظام للأمن السيبراني. الهدف الموحد هو حماية شبكة المنشاة من أي تهديدات خارجية أو داخلية، خاصة مع إضافة العمل عن بُعد الناتج عن جائحة COVID-19 وزيادة هجمات التصيد المتعلقة في المعاملات المالية والتجارة الإلكترونية. لذلك كان لابد من ظهور المصادقة متعددة العوامل، لأن الاعتماد فقط على أسماء المستخدمين وكلمات المرور لتأمين الوصول للبيانات هو أمر قديم، حيث إن 61٪ من هجمات الاختراق لبيانات المنشآت كانت بسبب استخدام المجرم بيانات اعتماد الموظفين المسروقة. فالأساليب التقليدية ليس لديها القدرة ...

إقرأ المزيد