4 تهديدات إلكترونية تواجهها المدن الذكية

أصبحت المدن الذكية الوجهة للعيد من الأفراد وبذلك تزايد عدد الأفراد الذين ينتقلون من المناطق الريفية إلى المناطق المتمدنة، حيث بدأ مفهوم المدن الذكية بين عامي 1960 وعام 1970، ولكن أغلب المدن بدأت بتفضيل هذه الفكرة في عام 2010. وكانت مدينة يوكوهاما اليابانية أول مدينة يتم تصنيفها كمثل للمدينة الذكية في عام 2010, وبعد عامين قامت برشلونة بتقديم خدمات ومميزات مدنية قائمة على البيانات كالنقل العام وإدارة النفايات وإنارة الشوارع فقد أصبحت المدن أكثر قوة من الناحية التكنولوجية ومن أجل اقتناص الفرص وتحقيق النجاح على المدى الطويل يجب أن تصبح أكثر ذكاءً. وللأسف تتجاهل المدن التي تتخذ هذه الخطوة عاملاً مهمًا للتطور الناجح وهو أن يكون لديها بنية تحتية مؤمنة في مجال الأمن السيبراني. التكنولوجيا المستخدمة لتشغيل هذه المدن الذكية مبنية على الإنترنت، مما يجعلها هدفًا مغريًا للمهاجمين ولذلك يتعين على قادة المدن الذكية النظر في تأثير وقدرات هؤلاء المجرمين الإلكترونيين ووضع البروتوكولات الصحيحة.

مع وضع ذلك في الاعتبار، ما هي التهديدات الإلكترونية الأربعة الرئيسية التي تواجهها المدن الذكية؟

الأربع تهديدات الإلكترونية الكبرى ضد المدن الذكية:

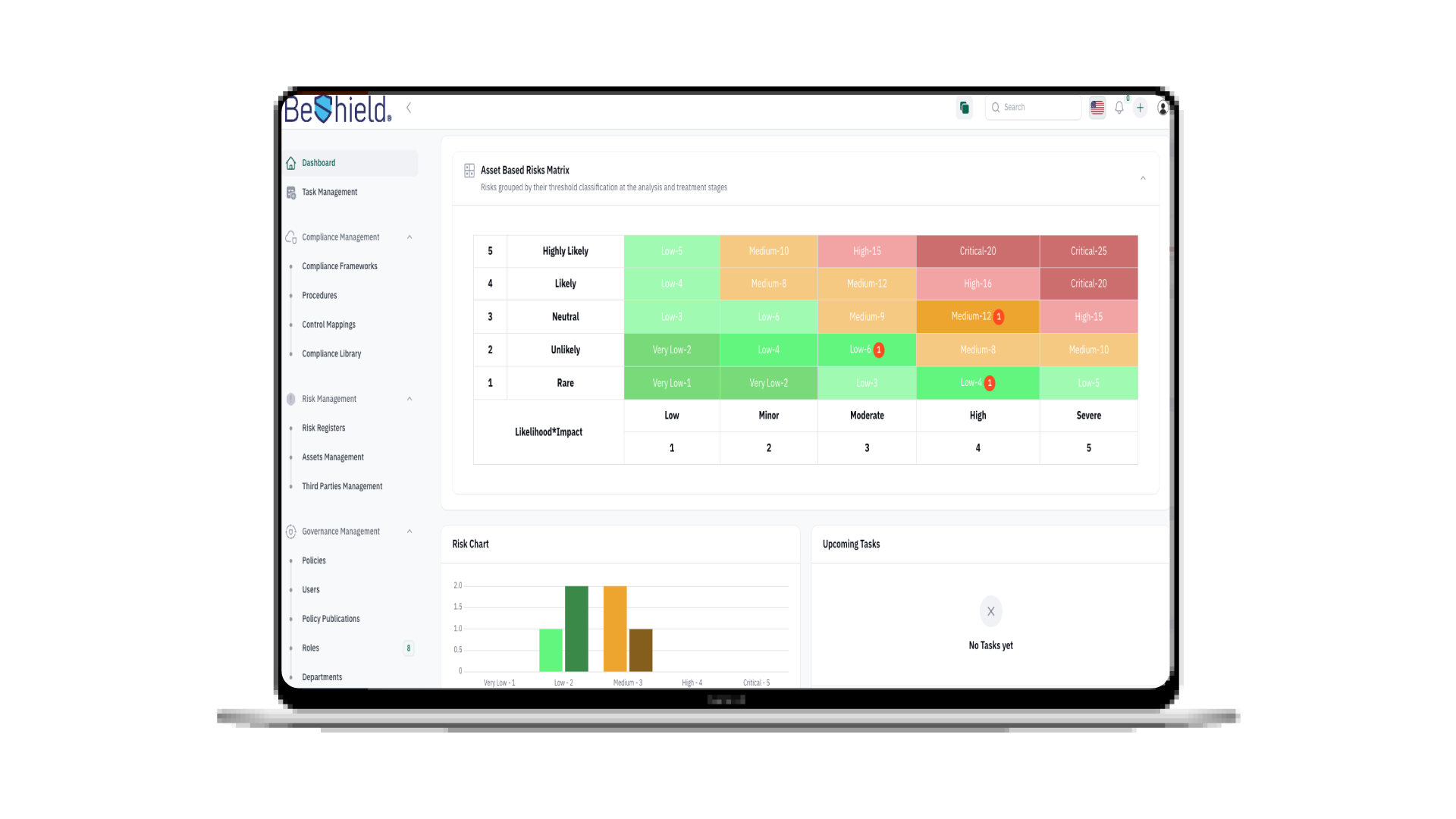

تعرِّف شركة IBM المدينة الذكية بأنها المدينة التي تحقق الاستخدام الأمثل لجميع المعلومات المترابطة المتاحة اليوم لفهم عملياتها والتحكم فيها بشكل أفضل وتحسين استخدام الموارد المحدودة في حين تستخدم هذه المدن إنترنت الأشياء (IoT) جنبًا إلى جنب مع مجموعة من البرامج وواجهات المستخدم وشبكات الاتصال لتوفير حلول متصلة لعامة الأفراد، ولكن هذا التقدم قد يصاحبه بعض الثغرات وهي كالآتي:

-هجمات DDoS : تُستخدم مستشعرات إنترنت الأشياء في المناطق المتمدنة لجمع البيانات من مختلف الأجهزة والسكان والأصول لتقييم ومراقبة حركة المرور واستخدام المرافق ومواقف السيارات والبيانات العامة بالإضافة إلى أشياء أخرى. كما أن المدن الذكية قادرة على التعامل مع البيانات الضخمة وتحسن الخدمات نتيجة لذلك، يمكن لمجرمي الإنترنت ببساطة استغلال أجهزة إنترنت الأشياء غير الآمنة وتعطيل الخوادم مما يؤدي إلى تأخير الخدمات للمستخدمين الشرعيين. وفي حالة هجمات DDoS، نظرًا للهجوم الإلكتروني الذي يتم إنشاؤه من مصادر متعددة، من الصعب إيقافه بمجرد حظر مصدر واحد. وفي الآونة الأخيرة يتم استخدام برنامج ضار تم اكتشافه حديثًا يسمى بـ Mirai تقوم بالبحث عن أجهزة إنترنت الأشياء غير الآمنة التي تستخدم كلمات مرور افتراضية لتعطيل نظام المدينة الذكية كما تهدف برامج Mirai الضارة إلى تحويل هذه الأجهزة غير المؤمنة إلى Botnets بوت نت لشن هجمات DDoS. وكانت دولة فنلندا من بين ضحايا هذه الهجمة عندما تم شن هجوم على نظام التدفئة الخاص بهم لمدة أسبوع في منتصف الشتاء وفي بعض الحالات يمكن أن يشن هؤلاء المجرمون هجومًا يؤدي إلى تدمير الجهاز مما يتسبب في تلفه. يُعرف هذا باسم PDoS ، التعطل الدائم من الخدمة. لذلك تعد مصادقة الأجهزة وتشفير البيانات ومراقبة الأمان أفضل طريقة لحماية أجهزة وشبكات إنترنت الأشياء من هذه الهجمات.

-قرصنة الأجهزة: عندما يتم قرصنة جهاز فهذا يعني أن المهاجم قد تمكّن من التحكم في الجهاز واستخدامه لمقاطعة النظام من خلال استغلال الثغرات الأمنية به. والمجرمون عادةً لا يقومون بتغيير الوظائف الأساسية للجهاز مما يجعل اكتشاف هذه الهجمات صعبًا وهذا عادة ما يؤدي إلى هجوم برامج الفدية. إذا تمكن المهاجم من الوصول إلى الشبكة فيمكنه ببساطة اختراق جميع الأجهزة والأنظمة الموجودة عليها. كشف باحثون في جامعة كاليفورنيا في بيركلي عن أن تنبيهات الطوارئ ومراقبة الشوارع وإشارات المرور الذكية هي الأكثر عرضة للاختطاف. هذا يثبت الحاجة إلى اتخاذ التدابير الأمنية اللازمة لبيئة إلكترونية آمنة.

-برامج الفدية: يمكن للمهاجمين اختراق نظام أو تسريب عن معلومات حساسة على الإنترنت المظلم (Dark Web) إذا لم يتم تلبية أوامرهم. وعندما يُحاصر الضحايا لدفع الفدية فإنهم يصبحون أهدافًا رئيسية للابتزاز. هجمات برامج الفدية (Ransomware) لديها القدرة على القضاء على البنية التحتية للمدينة الذكية بالكامل. يجب الحفاظ على خصوصية المعلومات الحساسة وحمايتها من الوصول غير المصرح به. يمكن أن تضمن ذلك بنشر جدران الحماية أو إخفاء هوية البيانات. وللأسف فإن الجرائم الإلكترونية تكلف العالم مليارات الدولارات كل عام وهؤلاء المجرمون الإلكترونيون منظمون جيدًا ولديهم عدد كبير من الموارد بين ايديهم.

-هجوم الوسيط: يعمل هذا النوع من الهجمات على اختراق الاتصال بين نظامين مما يمكّن المخترق من إحداث الفوضى من خلال تقديم معلومات خاطئة. في بعض الحالات ويمكن للمهاجم أيضا تثبيت برامج ضارة لإبطاء عمليات النظام. وفي هذه الحالة، ستتعرض خصوصية المواطن للخطر مما يؤثر على الثقة بين المدينة وسكانها. بمساعدة فريق إدارة الأمن السيبراني يمكن منع مثل هذه الهجمات من الحدوث

وفي الختام:

المدن الذكية الآن عرضة للهجمات الكبيرة، وتعد هذه مخاطرة حالية وحقيقية للغاية. كلما زادت التكنولوجيا التي تستخدمها مدينة ما كلما أصبحت أكثر عرضة للهجمات الإلكترونية، مما يجعل أذكى المدن أهدافًا مثالية. ومن المتوقع أن تحقق المدن الذكية 20 تريليون دولار من الفوائد الاقتصادية بحلول عام 2026، لكن حدوث الهجمات على خدمات المدينة والبنية التحتية هي ببساطة مسألة وقت وقد يحدث ذلك في أي لحظة لهذا السبب يجب على المدن الذكية اتخاذ إجراءات فورية لتحسين أمنهم وحماية أنفسهم من هذه الهجمات الإلكترونية.

يجب على جميع المدن الذكية أن تتمتع ببنية تحتية إلكترونية مؤمنة سيبرانيا!

شارك المقال:

الأكثر زيارة

أخطر 3 أنواع من التصيّد الإلكتروني وكيفية الوقاية منها في عام 2025

أخطر 3 أنواع من التصيّد الإلكتروني وكيفية الوقاية منها في عام 2025 التهديد المستمر للتصيّد الإلكتروني أصبحت أساليب التصيّد مثل التصيّد الموجّه (Spear Phishing)، والتصيّد عبر الرسائل النصية (Smishing)، وتصيّد كبار التنفيذيين (Whaling) أكثر تطورًا في عام 2025، مما يجعل من الصعب التمييز بين الرسائل الحقيقية والاحتيالية. يستعرض هذا الدليل أخطر أنواع التصيّد ويوضح كيفية التعرف عليها والوقاية منها قبل أن تُسبب ضررًا.الرسالة التوعوية من الهيئة الوطنية للأمن السيبراني (NCA) تؤكد أهمية التوقف والتفكير قبل التفاعل مع أي رسالة مشبوهة:“توقف 5 ثوانٍ… واحمِ فضاءك السيبراني.” ما هو التصيّد الإلكتروني؟ التصيّد هو هجوم إلكتروني يتنكر فيه المهاجمون كمؤسسات موثوقة — مثل ...

5th أغسطس 2025

5 فوائد لاستخدام الذكاء الاصطناعي في الأمن السيبراني

استخدام الذكاء الاصطناعي في الأمن السيبراني الخطوة المهمة للتقدم في مستوى حماية البنية التحتية لتكنولوجيا المعلومات لمنشأتك هي استخدام الذكاء الاصطناعي. فقد كشفت الدراسات أن الذكاء الاصطناعي سيعزز الحاجز الفاصل بين أنظمتك والتهديدات الإلكترونية. وفقًا لتقرير من شركة IBM ارتفع متوسط التكلفة الإجمالية لاختراق البيانات من 3.86 مليون دولار إلى 4.24 مليون دولار في عام 2021. وأصبح مجرمو الإنترنت أكثر خبره وتقدمًا في هجماتهم مما أدى إلى هذا الارتفاع الكبير. بالإضافة الى تركيز المجرمين على شن هجمات تصيد ضد العامل البشري للمنشأة والتي تسبب في 14٪ من الاختراقات الإلكترونية الناجحة في عام 2021. مع التقدم في وسائل الهجمات الإلكترونية، تبحث ...

1st أغسطس 2025

6 مزايا للتسويق عبر الرسائل القصيرة (SMS)

مزايا التسويق عبر الرسائل القصيرة (SMS) تبحث العديد من الشركات عن أفصل الطرق للتفاعل مع عملاء جدد وجذبهم للوصول إلى جمهور أوسع. وللقيام بذلك، يعتبر التواصل المباشر هو الأساس مثل التواصل عبر الرسائل القصيرة (SMS) هناك العديد من الطرق التي يمكن للشركات من خلالها أن تتواصل مع جمهورها، إما عن طريق البريد الإلكتروني أو وسائل التواصل الاجتماعي أو الإعلانات، ولكن الطريقة التسويقية الأكثر فائدة – والتي غالبًا ما يتم تجاهلها – هي الرسائل النصية القصيرة (SMS). تُستخدم الرسائل القصيرة عادةً للتواصل الشخصي لكنها أثبتت فعلاً أنها وسيلة تسويق مهمة تساعد على تعزيز الأعمال التجارية في مجتمع اليوم المبني على الهاتف ...

30th يوليو 2025

المصادقة المتعددة العوامل (MFA) هي جدار الحماية الجديد

المصادقة المتعددة العوامل (MFA) هي جدار الحماية الجديد مقدمة: إن المصادقة المتعددة العوامل MFA ليست مفهومًا جديدًا حيث إنها كانت متواجدة منذ فترة، فقد أصبحت رائجة جدا مع ظهور الأجهزة المحمولة. ففي السنين الماضية كان الأمن السيبراني (والذي كان يطلق عليه بأمن تكنلوجيا المعلومات أو أمن المعلومات) عبارة عن اسم مستخدم وكلمة مرور فقط. وإذا سألت أي شخص سيقول لك لدي اسم مستخدم وكلمة مرور، إذًا أنا بأمان حيث إنه لم يكن استخدام شبكة الانترنت كثيرًا في تلك الأيام. ومع مرور الوقت أدركوا الناس بأن كلمة المرور وحدها ليست كافية لحماية أصولهم الرقمية ولذلك ازدهرت برامج مكافحة الفيروسات بحيث رأينا ...

20th يوليو 2025

ما هي المصادقة متعددة العوامل (MFA)؟ وما هو دورها في الحماية؟

ما هي المصادقة متعددة العوامل (MFA)؟ وما هو دورها في الحماية؟ مع تزايد عدد التهديدات الإلكترونية، تحتاج المنشآت إلى استيعاب الحاجة إلى تطوير نظام للأمن السيبراني. الهدف الموحد هو حماية شبكة المنشاة من أي تهديدات خارجية أو داخلية، خاصة مع إضافة العمل عن بُعد الناتج عن جائحة COVID-19 وزيادة هجمات التصيد المتعلقة في المعاملات المالية والتجارة الإلكترونية. لذلك كان لابد من ظهور المصادقة متعددة العوامل، لأن الاعتماد فقط على أسماء المستخدمين وكلمات المرور لتأمين الوصول للبيانات هو أمر قديم، حيث إن 61٪ من هجمات الاختراق لبيانات المنشآت كانت بسبب استخدام المجرم بيانات اعتماد الموظفين المسروقة. فالأساليب التقليدية ليس لديها القدرة ...

15th يوليو 2025

ثورة الذكاء الاصطناعي في الأمن السيبراني: جبهة جديدة للدفاع

ثورة الذكاء الاصطناعي في الأمن السيبراني: جبهة جديدة للدفاع يشهد الذكاء الاصطناعي (AI)، خصيصاً مع بروز الذكاء الاصطناعي التوليدي (GenAI) تطورًا متسارعًا يعيد تشكيل مختلف الصناعات، ولا يُستثنى من ذلك مجال الأمن السيبراني. ومع ازدياد التهديدات السيبرانية من حيث التعقيد والنطاق، يبرز الذكاء الاصطناعي كحليف قوي، يقدّم حلولًا مبتكرة لحماية الأصول الرقمية والبنية التحتية. ونحن في شركة سيريبرا نستعرض كيف يُعيد الذكاء الاصطناعي تشكيل مشهد الأمن السيبراني — بدءًا من تعزيز اكتشاف التهديدات، وصولًا إلى أتمتة آليات الاستجابة — مع تسليط الضوء على الدور الحيوي الذي يؤديه في بناء دفاعات مرنة أمام مشهد تهديدات دائمة التغير. اكتشاف التهديدات والوقاية ...

6th يوليو 2025

شركة اوبر تتعرض للاختراق من قبل مراهق يبلغ 18 عاماً

شركة اوبر تتعرض للاختراق من قبل مراهق يبلغ 18 عاماً تعرضت شركة اوبر لهجوم إلكتروني مؤخرًا حيث تمكن مجرم يبلغ من العمر 18 عامًا من الوصول إلى أنظمة الشركة من خلال شن هجوم هندسة اجتماعية ناجحة على أحد الموظفين. فقد استخدم المجرم بيانات اعتماد مسروقة لموظف لشن عليه هجمة MFA Fatigue . هذا النوع من الهجمات الإلكترونية هو عندما يتلقى فيه الضحية طلبات المصادقة متعددة العوامل بشكل متكرر على تطبيقه الخاص حتى تصل الى مرحلة الازعاج مما قد يؤدي قبول الضحية الطلب المرسل لكي يوقفها. أرسل المجرم العديد من طلبات الـ MFA إلى الموظف لأكثر من ساعة وذلك بعد ما استخدم ...

15th يونيو 2025

المصادقة البيومترية: هل هو البديل الموثوق؟

المصادقة البيومترية: هل هو البديل الموثوق؟ يعود تاريخ المصادقة البيومترية المستخدمة كأداة مصادقة إلى القرن التاسع عشر. تم استخدامه لأول مرة من قبل الفرنسيين للتعرف على المجرمين من خلال بصمات أصابعهم ، والتي لاحقًا قام مفوض الشرطة الإنجليزي ، إدوارد هنري ، بتطوير نظام تصنيف هنري”HCS” .لقد كان نظامًا يعتمد على بصمات الأصابع لتحديد الأشخاص الذين حوكموا بجرائم، وكانت هي الطريقة الرئيسية للتصنيف استخدمتها الشرطة خلال القرن العشرين. مع استمرار السنوات، تم استخدام سمات بيولوجية جديدة في المصادقة البيومترية والتي تحل محل الطرق التقليدية.أي اختراع يتم تقديمه في العالم السيبراني لا يخلو من العيوب ، فلا يوجد شيء آمن بنسبة ...

10th يونيو 2025

6 نصائح للحصول على كلمة مرور قوية

6 نصائح للحصول على كلمة مرور قوية في عصرنا الحالي، تكمن أهمية كلمة الحصول على كلمة مرور قوية في العديد من الجوانب المختلفة، بحيث تساعد كلمات المرور القوية في حماية الحسابات والمعلومات الشخصية الحساسة من الاختراقات السيبرانية والعديد من الفوائد سنتعرف على أهمها فوائد كلمات المرور القوية 1- الحماية من الاختراقات السيبرانية: تساعد كلمات المرور القوية في حماية الحسابات والمعلومات الشخصية الحساسة من الاختراقات السيبرانية. فعندما تكون كلمة المرور ضعيفة وسهلة التخمين، يمكن للمخترقين الدخول إلى الحسابات والحصول على المعلومات الشخصية والمالية. 2- الحماية من الاحتيال والتزوير: تمنع كلمات المرور القوية الأشخاص الذين يحاولون اختراق الحسابات لغرض الاحتيال أو التزوير، ...

1st يونيو 2025